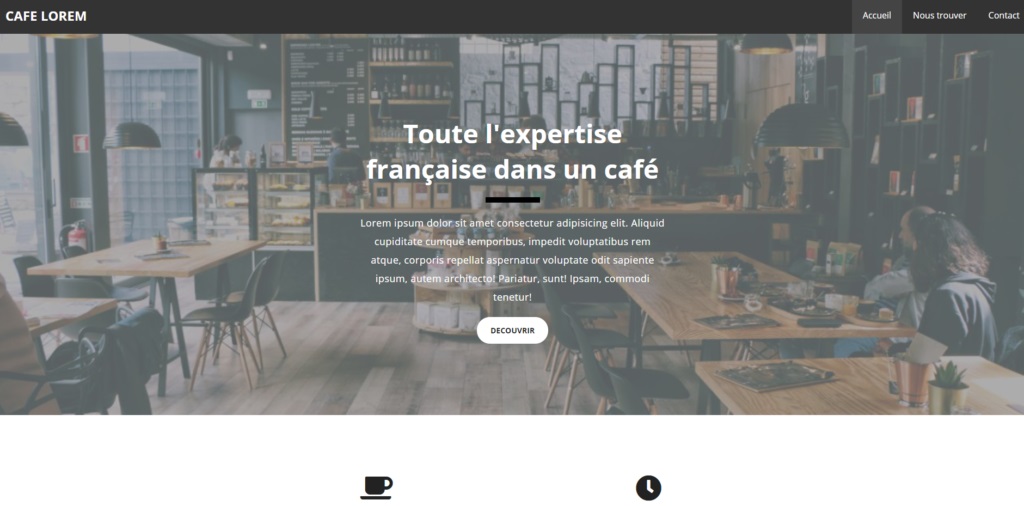

Template type café/restaurant, moderne et sobre

Wired résume cette affaire ici, et le site TheSmokingGun.com publie un extrait de l'acte d'accusation confidentiel du FBI.

Qu'il existe un marché pour ce type d'équipement, et que des états respectables entretiennent de telles relations commerciales avec d'autres états un peu moins respectables, c'est un secret de polichinelle. Mais cette nouvelle est intéressante à plusieurs égards : en premier lieu, le FBI s'intéresse à ce contrat principalement en raison du fait que pour répondre à la demande iranienne, ZTE a fait appel à des technologies américaines : plusieurs grandes sociétés américaines (dont Microsoft, Hewlett-Packard, Oracle, Cisco, Dell, Juniper, Symantec) ont vu leurs produits être intégrés dans le système de surveillance développé par ZTE, probablement à leur insu. Le procédé utilisé par l'Iran pour contourner l'embargo américain est donc plutôt astucieux.

Mais surtout, en creux, cette affaire nous livre deux informations :

Chose amusante, un document de ZTE daté du 22 juillet 2011 détaille la liste du matériel fourni. Juillet 2011... C'est justement la période à laquelle les faux certificats SSL produits suite au piratage de l'autorité de certification Diginotar ont commencé à circuler dans la nature, et en particulier en Iran. Rappelons-le, ces faux certificats auraient pu permettre d'intercepter le trafic HTTPS à destination de sites grand public (Facebook, Gmail, etc.) et de le déchiffrer. Tout ceci n'est que pure spéculation de ma part, mais le contrat ZTE-TCI pourrait constituer une pièce importante pour comprendre l'affaire Diginotar : sans ces faux certificats, les flux SSL auraient échappé à la surveillance du dispositif de ZTE. La revendication du piratage de Diginotar par un certain "ComodoHacker", pirate patriote et solitaire, a donc du plomb dans l'aile.

Aucun commentaire n'a été posté pour l'instant.